Cómo Sony convirtió un sistema antipiratería en una bomba de malware para Windows y terminó demandada

En los años 2000, cuando Sony ya se había consolidado como un gigante de la industria discográfica, comenzó una agresiva cruzada para acabar con la piratería de sus discos. Sin embargo, dicha estrategia solo le trajo problemas a la compañía debido al software antipiratería instalado dentro de alrededor 25 millones de sus CD .

De acuerdo con una nota de Hispasec de aquel año, al insertar estos últimos en una computadora con sistema operativo Windows, dicho programa abría una brecha de seguridad que podía ser aprovechada por virus. El llamado Sony rootkit afectó a más de 550,000 redes en más de 100 países, según informó fsfe.

Todo por frenar el MP3

En realidad, esta historia comenzó en 2004, cuando Sony y BMG formaron una alianza al 50%. Ambas empresas estaban determinadas a hacer lo que fuera necesario para detener la distribución ilegal de su música. Cabe recordar que para ese entonces el formato MP3 ya gozaba de gran popularidad, pues permitía comprimir archivos de audio digital sin que la pérdida de calidad fuera perceptible para el oído humano.

Con el MP3 llegaron nuevas posibilidades para la industria musical. No solo surgieron los reproductores portátiles para este formato, también se abrieron nuevos caminos para la distribución de música digital y la reproducción en streaming. Sin embargo, también surgieron nuevas oportunidades para la creación de copias y las descargas ilegales.

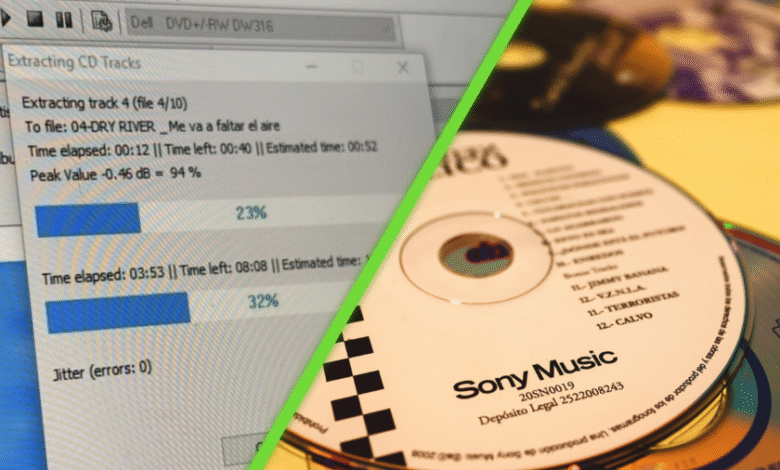

El reproductor Imagen | Mark Russinovich.

Un rootkit oculto

Para poner un freno a las copias ilegales, Sony y BMG contrataron los servicios de una empresa llamada First 4 Internet, la cual poseía una herramienta llamada Extended Copy Protection, o XCP. Su funcionamiento era el siguiente: cuando se introducía un CD de música con XCP en un PC, el autoarranque se activaba y mostraba un acuerdo de licencia que el usuario debía aceptar. Tras hacerlo, podía disfrutar de la música sin problemas. No obstante, solo permitía tres copias del CD completo o tres de cada pista.

En octubre de 2005, Mark Russinovich, un experto en seguridad informática, descubrió que el reproductor de música incluido en los CD de Sony estaba conectado a un rootkit llamado $sys$aries. Este malware se activaba automáticamente al iniciar el sistema operativo y ocultaba sus procesos. Como señala, fsfe, dicho rootkit era difícil de desinstalar y creaba fallos adicionales de seguridad que abrían las puertas para otros ataques peores.

Las consecuencias

En su blog, Russinovich denunció que la gestión de derechos digitales había llegado demasiado lejos. Afirmó que XCP creaba agujeros de seguridad y que empleaba procedimientos inseguros para actuar, lo que podía ocasionar fallos en el sistema operativo, como ralentización del equipo de cómputo cuando no había un CD de música de Sony en reproducción.

La reacción de la compañía fue lenta y torpe. Primero negó el problema, luego lanzó una herramienta para eliminar el rootkit, que resultó aún más problemática. El programa no sólo no desinstalaba completamente el código malicioso, sino que instalaba otro software que requería entregar una dirección de correo electrónico a Sony. Entidades como el estado de Texas demandaron a la empresa, la cual finalmente tuvo que pagar 750,000 dólares en multas, aceptar devoluciones, ofrecer compensaciones de hasta 150 dólares por equipo afectado.

DERECHOS DE AUTOR

Esta información pertenece a su autor original y fue recopilada del sitio https://www.xataka.com.mx/historia-de-la-tecnologia/como-sony-convirtio-sistema-antipirateria-bomba-malware-para-windows-termino-demandada