pasó lo que todos esperaban

Un creador de contenido y experto en tecnología llamado Eric Parker quiso demostrar por qué no es recomendable utilizar una versión de Windows que ya no recibe actualizaciones de seguridad. Para ello diseñó un experimento con Windows XP Service Pack 3 instalado en una computadora conectada a Internet, pero sin ningún tipo de protección.

Parker configuró una máquina virtual con el sistema operativo en un servidor Proxmox, desactivó el firewall, eliminó la traducción de direcciones de red (NAT, pro sus siglas en inglés) y expuso la computadora con una dirección IP pública. El resultado fue justo el que se podía imaginar: en apenas diez minutos, el sistema se convirtió en un imán para malware y ciberataques.

Una máquina expuesta como en los 2000

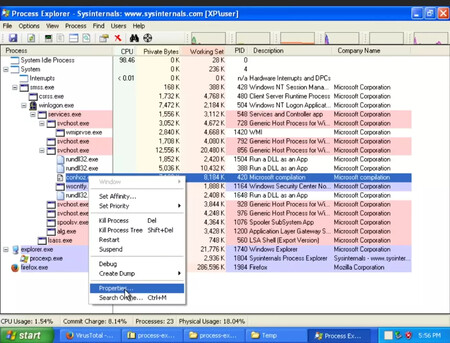

Con una máquina que replicaba las condiciones de conexión habituales en los primeros años de la década de los 2000, no pasaron más de 10 minutos antes de que apareciera en el Administrador de tareas un proceso sospechoso llamado «conhoz.exe», que resultó ser un troyano disfrazado de componente legítimo.

El sistema comenzó a recibir múltiples infecciones desde diferentes fuentes. Entre ellas, Parker identificó la instalación de programas maliciosos en carpetas temporales, la activación de un servidor FTP no autorizado con acceso remoto a todos los archivos, la modificación del DNS para desviar tráfico a servidores controlados por atacantes e incluso la creación de cuentas de usuario adicionales para mantener un acceso persistente.

Todo esto fue posible gracias a EternalBlue, una brecha de seguridad presente en Windows XP SP3 y que años más tarde fue usada por el ransomware WannaCry. Esta permite a los atacantes ejecutar código remoto sin necesidad de que el usuario haga clic en nada. De acuerdo con Parker, herramientas de escaneo como Nmap permiten a los ciberdelincuentes localizar rápidamente dispositivos expuestos con versiones antiguas de Windows.

Windows 7, más seguro de lo que parece

Como el propio Parker admite, el experimento fue posible debido a que el equipo contaba con las condiciones «perfectas» para atraer malware. Actualmente los usuarios navegan con la computadora conectada a un router doméstico y el firewall activado. Sin embargo, los riesgos siguen presente incluso en entornos más protegidos: navegadores obsoletos y la facilidad para escalar privilegios convierten a Windows XP en un blanco fácil.

El creador de contenido incluso mostró cómo algunas de las herramientas de seguridad modernas que intentó ejecutar dentro del sistema, como Malwarebytes, fueron cerradas automáticamente por el propio malware. Una vez infectada, la computadora estaba completamente a merced de los atacantes.

Para contrastar los resultados, Parker repitió el experimento con Windows 7 bajo las mismas condiciones extremas. En este caso, el sistema permaneció expuesto durante diez horas sin mostrar síntomas de infección, lo que demuestra las mejoras en seguridad que Microsoft introdujo a partir de esa generación.

DERECHOS DE AUTOR

Esta información pertenece a su autor original y fue recopilada del sitio https://www.xataka.com.mx/ordenadores/conectaron-pc-windows-xp-a-internet-protecciones-para-ver-que-sucedia-paso-que-todos-esperaban